研究揭示 SNARK 系統(tǒng)中的電路層漏洞威脅

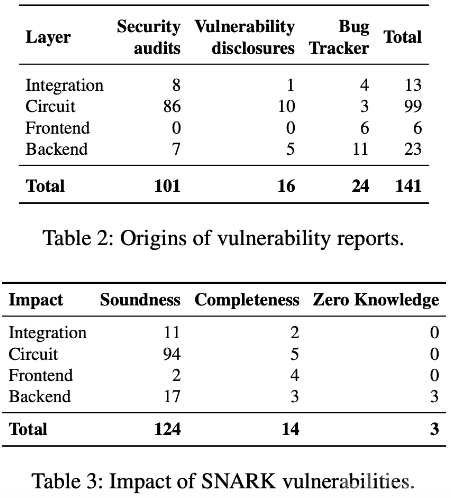

近期,倫敦帝國(guó)理工學(xué)院的研究團(tuán)隊(duì)發(fā)布了一項(xiàng)重要研究,指出基于短非交互式知識(shí)論證(SNARK)的系統(tǒng)存在嚴(yán)重的電路層漏洞。這項(xiàng)研究分析了107份審計(jì)報(bào)告和16份漏洞披露報(bào)告,涵蓋了141個(gè)與流行SNARK項(xiàng)目相關(guān)的漏洞,并于8月7日在哥倫比亞大學(xué)的Blockchain科學(xué)會(huì)議上公布。

SNARK技術(shù)是一種零知識(shí)證明(ZK),允許用戶(hù)在不透露任何信息的情況下,證明某個(gè)陳述的真實(shí)性。研究團(tuán)隊(duì)的博士生Stefanos Chaliasos表示,他們識(shí)別出了三種主要的電路層漏洞類(lèi)型:約束不足、約束過(guò)度和計(jì)算錯(cuò)誤。

Chaliasos指出:“大多數(shù)漏洞發(fā)生在電路級(jí)別,且與正確性反饋相關(guān)。這在使用ZK-Rollup時(shí)尤為危險(xiǎn),因?yàn)橐坏┏霈F(xiàn)這樣的錯(cuò)誤,攻擊者可能會(huì)從電路層抽走所有資金。”

研究顯示,在發(fā)現(xiàn)的95個(gè)影響正確性的漏洞中,4個(gè)則影響系統(tǒng)的完整性。最常見(jiàn)的漏洞源于約束不足,這可能導(dǎo)致測(cè)試人員接受無(wú)效證明,從而削弱系統(tǒng)的整體安全性。研究還指出,開(kāi)發(fā)人員面臨的挑戰(zhàn)包括適應(yīng)不同的抽象級(jí)別并優(yōu)化電路以提高效率,這直接關(guān)系到SNARK的使用成本。

研究團(tuán)隊(duì)分析了這些漏洞的根本原因,包括問(wèn)題與約束之間的差異、缺乏輸入約束以及電路的不安全重用等因素。這些問(wèn)題的存在使得SNARK系統(tǒng)在安全性上的信任基礎(chǔ)遭到動(dòng)搖。

在同一會(huì)議的第一天,Aptos團(tuán)隊(duì)也展示了他們的新機(jī)制——加權(quán)可驗(yàn)證隨機(jī)函數(shù)(加權(quán) VRF)。該機(jī)制旨在增強(qiáng)共識(shí)過(guò)程中的隨機(jī)性,通過(guò)將參與者的權(quán)益納入隨機(jī)選擇過(guò)程,提高了選擇的公正性。

Aptos于6月份在主網(wǎng)上部署了這一機(jī)制,負(fù)責(zé)人Alin Tomescu表示:“我們處理了50萬(wàn)次調(diào)用,隨機(jī)延遲從提交區(qū)塊到可用的時(shí)間最初為160毫秒,經(jīng)過(guò)優(yōu)化后縮短至25毫秒。”